世界知识产权日

今天,是第24个世界知识产权日。今年的主题为:知识产权和可持续发展目标。这一节日的设立旨在促进社会各界树立尊重知识、崇尚科学,提升保护知识产权的意识,营造鼓励知识创新和保护知识产权的法律环境。

虽然备受关注,但知识产权的保护依然面临着来自技术发展、侵权渠道多样化、侵权成本低、法律不完善等方面的严峻挑战,需要社会各界共同努力,采取有效措施,保护创新成果和知识产权的合法权益。

盗版事件频发

在电子产品市场中,游戏机、点读笔、教育平板等品牌电子产品经常受到盗版威胁,盗版事件屡见不鲜。一旦新产品上市,盗版商往往会利用各种工具破解软件,获取其中的内容信息,并推出类似功能但价格很低的盗版产品,以非法牟利。正版厂商因此遭受了经济、品牌等多方面的巨大损失。

*以下案例来源于国家版权局官网

1.2021年起,北京某公司为任天堂Switch游戏机加装硬件破解模块,面向社会销售非法牟利,违法所得10942元、非法经营额296242元。经司法鉴定,该破解行为破坏了Switch原有的技术保护措施

2.2019年1月起,杜某等通过拷贝、网络爬虫技术,盗版湖南某公司享有著作权的残疾人儿童特殊教育软件及相关教学资源,面向20多个省区市特殊教育学校销售,非法获利263万元

3.2018年2月至2020年6月,程某某等购买他人拥有著作权的数控系统后,通过2家科技公司非法解密芯片程序、植入空白芯片内,再购买主板等零部件组装成数控系统,在互联网上销售牟利。共计非法复制他人芯片程序2511份

4.2016年至2019年12月间,上海某公司销售人员陶某从市场获取南京某公司生产的正版CH340芯片,该公司总经理许某在明知未获得授权许可的情况下,反向破解CH340芯片并组织生产侵权芯片谋取不法利益,累计制售830余万个,非法经营额达730余万元

反向工程是盗版者常用的方法,通过将已编译的软件转换为可读的源代码,绕过安全机制,获取软件内容。常规手段通常无法解决盗版问题,一些厂商使用加密芯片来保护知识产权,对设备进行认证或加密处理,但加密芯片中薄弱的环节在于密钥。通过暴力剖析、侧信道攻击、逆向工程等方法,攻击者可以获取存储在芯片非易失存储器中的加密密钥,从而实现破解。

针对知识产权保护,PUF技术拥有天然独特的优势,能够提供周全完善的防盗版解决方案,在保护电子产品知识产权领域具有广阔的应用前景。

接下来,让我们一起看看PUF技术是如何保护知识产权的。

PUF,即Physical Unclonable Functions(物理不可克隆功能)的缩写,体现了芯片在生产过程中由于细微制造工艺偏差带来的随机分布、无法复制、不可克隆的物理特征。每个芯片独特的随机分布可看作"芯片指纹",并作为硬件信任根 (root of trust) 。由于PUF具备唯一性、不可预测、不可克隆和防篡改的特点,在电子产品知识产权保护领域,可以提供强大且安全有效的解决方案。

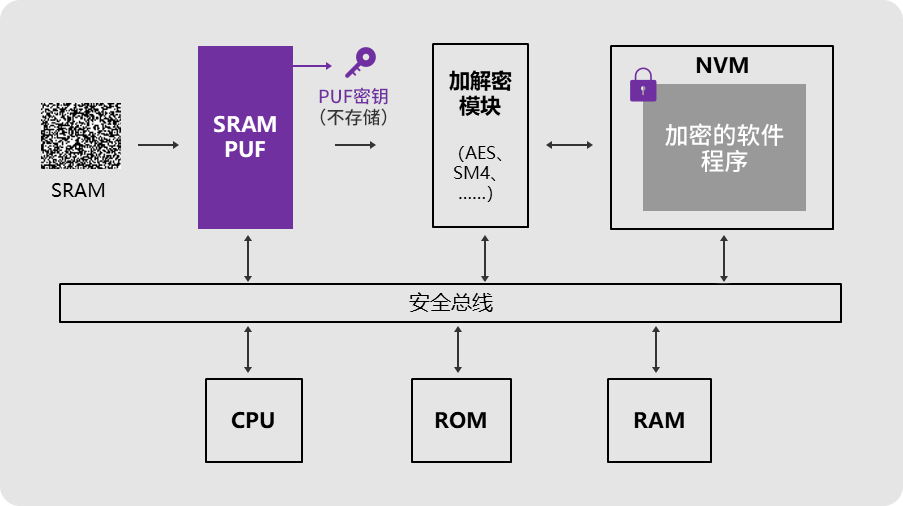

利用芯片物理特征的高熵特性,PUF可生成高强度的安全密钥。结合程序加密、代码混淆和完整性保护等手段,PUF可以对核心程序和代码逻辑进行保护,从而有效地防止反向工程攻击。PUF密钥与硬件芯片是绑定的,软件程序只能在实施加密的设备上进行解密和运行。这种绑定确保了软件程序的安全性,即便软件被拷贝到其他设备上,由于无法生成相同的解密密钥,软件也无法解密运行。这有效地限制了软件的使用范围,大大增加了盗版的难度。另外,由于PUF密钥不需要存储,这种特性有效地抵御了各种侵入式、半侵入式或者侧信道攻击威胁,使得攻击者无法通过窃取密钥来破解系统。

实际上,PUF技术在国外已广泛应用于知识产权的保护。例如,Intel采用在FPGA上部署PUF IP核,来满足军事、航空航天和政府客户对于专用FPGA的高安全需求。该方案能够使比特流加密密钥与设备唯一密钥绑定在一起,让设备的每个所有者都可以保护设备及其IP。同时,PUF根密钥仅在需要时可用,且不存储在设备的任何位置。任何密钥(或其他敏感数据)都可以使用PUF派生密钥进行加密,将它们物理绑定到设备上,从而无法复制或克隆它们。